小U最近在更新Mesh選購攻略的時候發現,部分WIFI6的設備開始標籤WPA3支援。有網友也查詢是否需要特別因爲WPA3而選擇升級路由器。本文就和大家分析WPA3和WPA2的不同,2021買Router和Mesh系統 WPA3是否必需?

摘要節點

兩種入侵加密WIFI的思路

本文將先分析在WP2時代”熱門“的兩個利用WIFI協議的攻擊思路,並且對比WPA2和WPA3 WIFI加密協議的異同:

- 明攻:找到用戶在Router設定的WIFI密碼、這是最直接的思路

- 暗渡:因爲WIFI協議會將人設定的WIFI密碼編譯成電腦溝通的加密密鑰,另一種WIFI攻擊思路是從這個加密密鑰入手,”欺騙“設備達到攻擊目地。這是在幾年前「聞風喪膽」的KRACK攻擊的思路。

而並非主要利用WIFI協議漏洞的攻擊思路、例如Social Engineering爲主的Evil Twin Portal攻擊就不在本文探討WPA2、WPA3協議優劣的範疇之內。

WPA2/3的WIFI密碼破解

“撞密碼”可能是最直接的WIFI破解法。下面將分析WPA2和WPA3之下的“密碼防撞性能”。

可離線暴力窮舉的WPA2密碼

撞密碼最需要的是時間:只要時間無限長總有撞到的一日。但Router上多有“防撞”設置,讓一個設備不能短時間內多次重複嘗試。

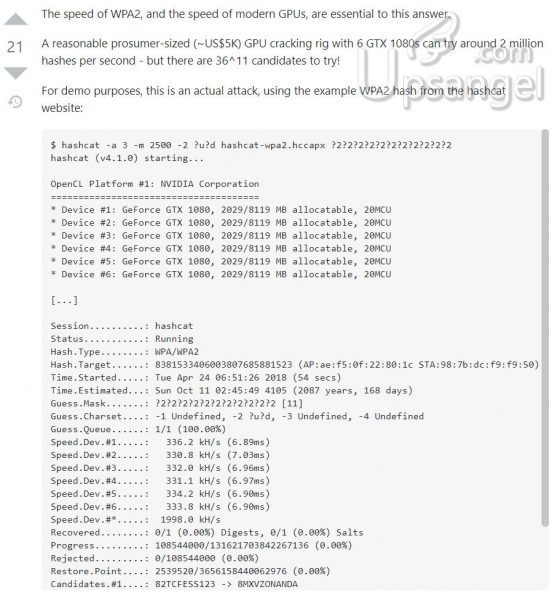

然而WPA2的不足是可以允許黑客將加密了的WIFI數據包攔截後“帶回家”進行離線暴力破解(Offline brutal attack)。這可以讓你用家裏(礦場)的巨大算力來窮舉。例如stackexchange上就有大神分析如果將6張GTX1080顯卡組成的GPU礦機轉爲WPA2的HASH運算用於暴力窮舉WPA2密碼的可行性:

數據中每秒可以進行約200萬次嘗試,而窮盡一個11位不分大小寫(楷)、指包含字母和數字的密碼組合需要:

無法離線窮舉的WPA3

WPA3就改進了WPA2離線破解的不足。WPA3只能在線撞密碼,這可以輕鬆控制”白撞“次數,例如每秒最多1次,連續撞錯10次就blacklist十分鐘。這樣就幾乎完全堵截了撞密碼的可能性。

撞密碼:WPA3有效提升、但WPA2依然可守

雖然WPA3確實有利於密碼防撞,但是只要WPA2的密碼設定得足夠複雜,就可以將破解難度指數提升。例如上面說到的例子,如果變爲大寫(楷)+小寫(楷)混合密碼,需要嘗試的組合就增多了275倍、需要的時間多275倍( 2087年 x 275 = 57萬年)。如果再加入符號就更加唔可能在現金的計算力下解得出。

相反,如果你的密碼十分“弱”,例如是admin123, abcd444, wifipass111之類的,就可能被利用常見密碼組合的“字典破解”法破解。最出名的WIFI”字典攻擊“套件是aircrack-ng,2009年初版至今依然有更新。

WPA2/3的握手密鑰攻擊

WPA2普及了近20年,最大的漏洞莫過於2017/2018滿城風雨的KRACK”握手密鑰重裝攻擊“(Key Reinstallation Attack)。這是由Mathy Vanheof於2017年於比利時荷語天主教魯汶大學修讀博士時候發表的漏洞。當時就引起軒然大波,大部分的硬體廠家、微軟蘋果都快速響應更新固件韌體和系統驅動的漏洞。2018年Mathy Vanheof再次發表跟進研究,分析漏洞是否得到徹底修復、KRACK攻擊是否還可行、以及公佈了之前未有公佈的KRACK攻擊程式原型。整個KRACK漏洞的發展主軸都可在Mathy Vanheof親自架設的網站krackattacks.com/ 中找到。本文以下部分主要是以Mathy 的視角回顧KRACK的發展和現狀

什麼是KRACK握手攻擊?

Mathy在YouTube錄製了一段KRACK攻擊的流程視頻:

其中提到最主要的攻擊是連接加密WIFI時候的”4-way handshake“的第三步。我們連接WIFI時輸入了密碼,網卡會將這個WIFI密碼變成一段密鑰(事實上是幾組),用於和Router之間的互認。這個互認的過程中的第三步是Router將一個用於通訊的密鑰交給上網設備,Mathy 發現可以通過手段欺騙設備使用攻擊者提供的密鑰而不是Router提供的密鑰,從而達到可以破解WPA2加密的效果。詳情請參考作者的演講:

或者CWNP (Certified Wireless Network Professional) 的YouTube分析:

KRACK的影響有多大?

根據作者的分析,幾乎所有WPA2 2017年前的KRACK都受影響:但程度不同。影響最嚴重的是2017年前未有修復過Linux和Android系統,允許攻擊者欺騙按照一個全爲0的密鑰,導致通訊完全零加密,不僅攻擊者,所有攔截數據包的人都可以完全看到未加密的數據包,等於在公共無加密WIFI下裸奔。

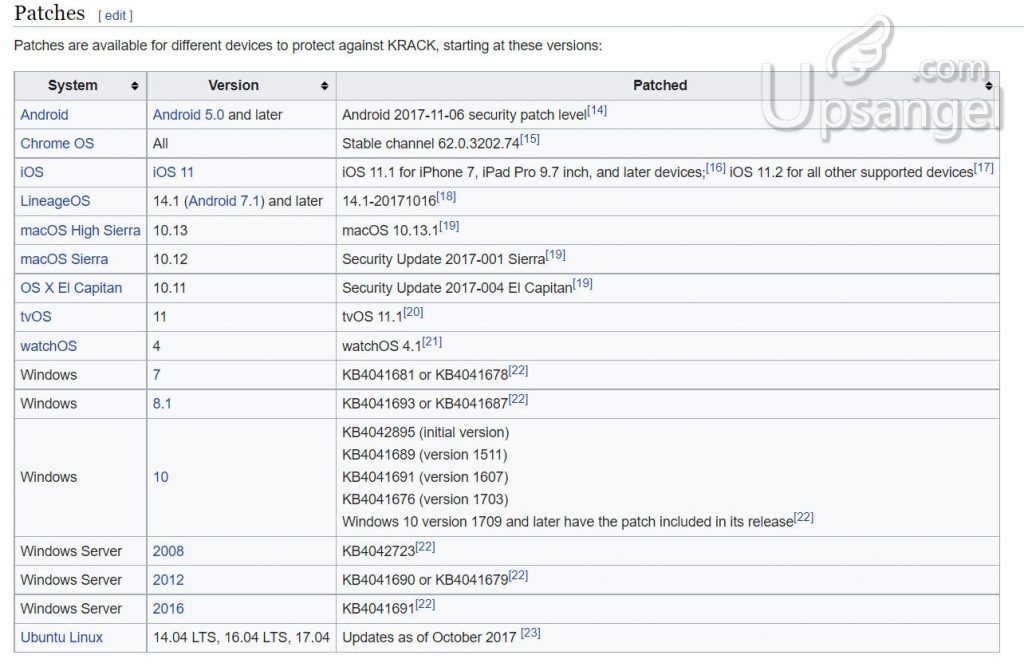

KRACK雖然有”潛力“造成巨大影響,但Mathy特意在發佈前通知了所有大廠。所以在KRACK漏洞發佈後,主流操作系統均修復或加強了相關漏洞的防禦。WIKIPEDIA可以見到各個主流系統的修復情況:

KRACK真的這麼容易發起嗎?

Mathy 另一個限制KRACK影響的做法是延遲公佈KRACK攻擊的程式碼。他在2017年公佈漏洞後,延後至2018年才公開程式碼,而且只能算是漏洞檢測工具,不是完整的攻擊工具、需要使用者自行研究補完(漏洞檢測使用教程:https://www.youtube.com/watch?v=Gb8h6M22a6o 或 https://www.youtube.com/watch?v=BzOKktBu27c)

在寫本文的時候小U嘗試Google如何發起KRACK攻擊(而不是單純的測試是否存在漏洞),我暫時一個step by step的步驟分享也沒有找到。如果要發起KRACK攻擊,那麼有以下的步驟是必需的:

- 補完Mathy的攻擊代碼原型(難度和時間:超出估算能力)

- 在攻擊時必需物理上處於攻擊WIFI範圍(如果你在家攻擊,那麼可能目標永遠是你的鄰居,如果他的設備已經修復KRACK漏洞,那麼你的努力將白費)

- 因爲SSL連線的極度普及,即使成功KRACK攻擊後,你能截取到的依然是經過SSL加密的數據包。你只能期望網站的SSL設定有漏洞能讓你利用(https://www.youtube.com/watch?v=MFol6IMbZ7Y)。

- 如果對方在設備上使用了加密VPN連線,要解密SSL+VPN的數據包,就難上加難

KRACK漏洞雖然很嚴重,但是要成功利用的機會卻不高。首先要在2021年找到還未修補漏洞的設備有難度,第二是KRACK攻擊的範圍有極大的物理限制,只能攻擊附近WIFI網路,第三是就算利用KRACK攻擊成功,還很可能遇到SSL加密。如果真的要竊取資料牟利,還不如掃描幾百萬個Wordpress/PHP網站的漏洞,偷取用戶註冊信息,或者劫持網站控制權、要求網主交贖金成功率更大。

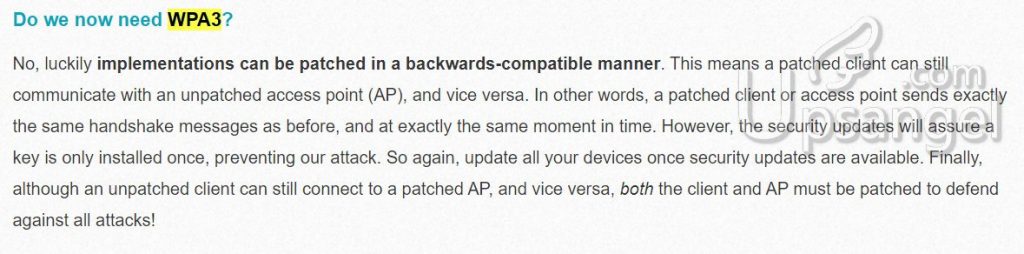

買WPA3的Router就能解決到KRACK的問題嗎?

回到本文主題,買WPA3路由器是否能清除KRACK漏洞的風險?可能未必。

首先,KRACK是針對設備端而不是Router端的攻擊

ASUS上有個很有趣的表述:

意思是路由器在路由器模式下會更安全。這不是廢話嗎?KRACK(大多數)是針對手機、電腦、平板等WIFI接入設備的攻擊。Router理論上多數情況是能置身事外。一個WPA3的路由器並不能解決一個有KRACK漏洞的設備問題。如果WPA2和WPA3設備連線,會fallback到WPA2模式。

Mathy在網站的Q&A也是同樣的意思:安裝安全更新比升級WPA3更加重要

另外,WPA3依然有類似KRACK的漏洞被發現(和修補)

現在WIFI協議的“四步握手”認證程序依然是WPA3的機制。WPA3引以爲豪的Dragonfly握手被發現可以強行降級到WPA2,再發起KRACK攻擊,稱做Dragonblood漏洞:

延伸:WPA3”人爲“的漏網之魚

KRACK漏洞的揭發者Mathy Vanhoef (@vanhoefm)在2017年揭發KRACK漏洞後有參與和IEEE協會商討WPA3的制定,他在2018年3月發佈的網誌「WPA3: Technical Details and Discussion」中談到IEEE正考慮在WPA3中實施4個主要方向的強化:

- Dragonfly握手

- 取代有漏洞的WPS模式

- 爲Open WiFi加密模式

- 加長加密鑰長度

但是在2018年7月IEEE正式公佈WPA3標準之後,他發現當初的「4個強化」中、只有Dragonfly 1個被納入WPA3的“必需規定”。他宛轉而又無奈地在文中寫到:

如何設定讓WPA2比WPA3更安全

說實話,如果在全部力所能及的措施都做好的情況下,WPA3會比WPA2更安全。如果你的現有Router未有支援WPA3加密,不妨看看是否可以透過軟件升級來獲得WPA3加密支援:

相對的,做好所有安全設置的WPA2會比“疏忽的WPA3”更堅固,除了一開始提到的使用複雜的WIFI密碼外,WPA2用家應該注意以下幾點:

更新,更新,再更新

既然漏洞是從程式而來,就可以從程式修補。不要忽視下一次彈出“安全更新”的時候。

淘汰舊設備

在Mathy 2018年的更新論文中提到,他所擔心的不是主流的設備,例如iPhone,Windows電腦的KRACK漏洞都被修復。反而是一些沒能力或者放棄修復的廠家,例如IPCAM、智能電視、WIFI門鎖等等IoT設備。一些非大廠、甚至已倒閉的大陸山寨品牌開發的產品就尤其堪憂(尤其是很多基於2017年或之前Linux開發的設備)。

使用VPN加密所有網上通訊

VPN的強大之處在於可以加密幾乎所有網路通訊。即使WIFI被攔截竊聽,攻擊者都只能聽到一堆VPN加密了的信息而無法獲取你的資料。如果你想瞭解VPN請移步本站有大量資料:

回到本文主題,買Router是否必需選擇具有WPA3的?按2021年的情況來看,連WIFI6設備都不是全部支援WPA3,WPA3的普及還有一兩年的時間要走(WPA3是WIFI ALLIANCE WIFI6認證的一部分,但是大量WIFI6設備並無認證)。由於尚未成熟,有的路由器回報WPA3往下兼容WPA2有問題。我認爲WPA3長期看好,而在2021年來看是“有就最好,冇也無妨”。

希望本文有幫到你!

如果你也想密切關注你的網路安全、不想容易被人魚肉,請關注小U的Facebook,或者用Email訂閱(下面的登記按鈕),就能準時收到Upsangel.com網路安全專區的最新資訊。如果你有興趣一起分享這方面的內容,Upsangel.com無任歡迎各位參與投稿、討論、建議TOPIC、提供內幕等等等等。