你用過OpenVPN、Wireguard或者IKEv2協議的VPN嗎?小U本文梳理一下這些VPN協議的技術特點,安不安全,能不能翻牆等。

摘要節點

SSL 系屬VPN

建立在SSL/TLS加密協議上的VPN應該是現在使用人數最多、大家聽過最多的VPN協議模式,包括:

- 開源免費的OpenVPN / WireGuard – 一鍵連回家里內網:OpenWRT上部署Wireguard VPN服務器的三個要點、減少折騰時間

- 由教育組織發起的SoftEther VPN – 連WhatsApp都要翻墻?路由器刷固件架設SoftEther VPN Server翻墻的圖文攻略

- 商用閉源的例如Microsoft SSTP、Cisco AnyConnect, Juniper SSL VPN (Pulse Connect Secure), Fortinet’s FortiGate SSL VPN, SonicWall SSL VPN,

這些VPN都利用了SSL或TLS的加密模式,SSL是一種為網路上的通訊提供加密的標準安全技術。它能夠確保從客戶端到服務器的數據傳輸過程中,數據保持私密性和完整性。

什麼是SSL/TLS?

我們經常訪問的https開頭的網址,就表示該網站使用了SSL。它主要使用證書(由證書授權中心簽名)來驗證伺服器的身份並建立加密的通訊。TLS是SSL的後續版本,是目前網路加密通訊的標準。它提供了更強的和更多的安全功能。TLS和SSL的工作方式大致相同,但TLS提供了更強大的加密算法和更安全的方式來保護通訊不被竊聽或篡改。基於安全性的原因,多數現代的應用程式和瀏覽器已經過渡到使用TLS而非SSL。

VPN如何用到SSL/TLS?

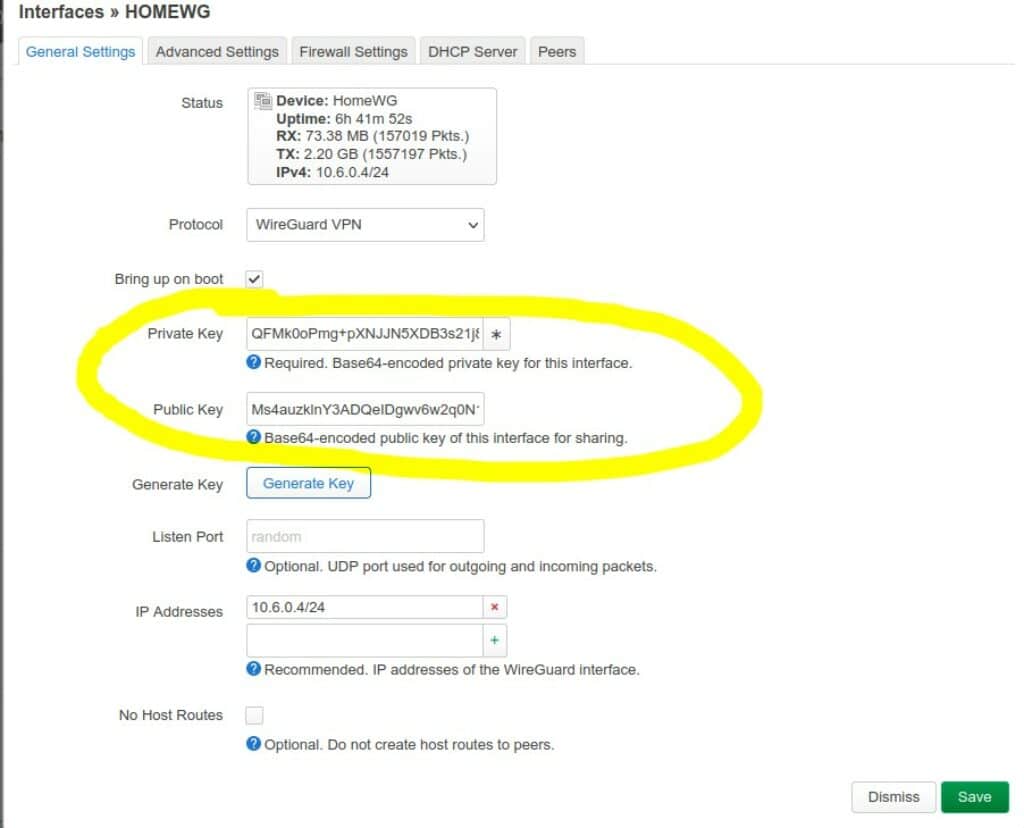

就拿大家熟悉的OpenVPN和Wireguard爲例子,VPN的服務器端和客戶端需要先溝通加密的方法和密鑰,這就利用到SSL/TLS的握手協議,雙方會核對公鑰(Public Key)和私鑰(Private Key)是否配對。

一旦身份驗證成功,伺服器和客戶端之間的加密隧道就建立起來了。此隧道使用戶能夠安全地訪問網路資源。在此隧道內,所有通信都會加密,確保私密性和數據完整性。

提供SSL/TLS 加密協議的VPN業者

由於OpenVPN和WireGuard的開源,讓他們十分流行。幾乎所有主流的VPN提供商都有提供OpenVPN或者WireGuard的加密協議。包括:Surfshark、NordVPN、Proton VPN等等。

SSL/TLS系列的VPN可以翻牆嗎?

看你翻的是什麼牆,如果是中國的GFW,那很不幸,所有的SSL/TLS系列的VPN都可以被準確識別。

早在十多年前Upsangel.com剛開站的時候,OpenVPN是可以通過防火牆的。舊式的防火牆只能通過端口和IP地址來設定規則,而現時的技術已經能分析每個數據包的特徵(就像有一個WireShark在上面運行)後來GFW發現了SSL/TLS VPN的重要特徵:握手過程存在着固定不變的數據包數目、不變的大小以及不變的次序以及間隔(合稱時序),小U就試過用WireShark去捉取Surfshark VPN和NordVPN的OpenVPN模式的下頭四個數據包,都是有相同的長度特徵的。

那會不會剛好是有四個數據包的長度和SSL VPN的握手模式吻合,出現誤判呢?肯定會。但是GFW可以通過“試探”的方式來確認到底是否真正的SSL VPN:

GFW可以“主動探測”,去看看這個連線IP到底是不是一個正常的https網站,如果有大量SSL流量但是卻沒有https的網站會很讓人懷疑。”主動探測“還有另外一招,就是嘗試斷流看用戶的反應:

- GFW先臨時截斷端口通訊,這時SSL VPN會斷線

- 通常來說用戶會在斷線後嘗試重連VPN,GFW就密切留意這個IP有沒有又“重犯” – 出現特定的VPN握手模式,如又出現GFW又會把它臨時截斷

- 如果一分鐘內多次“重犯”,那麼基本可以肯定這個IP在嘗試使用SSL VPN,GFW就會永久把這個端口或IP封掉

這也解釋了當時爲什麼很多用戶反映OpenVPN用幾下就不行,這個“幾下”就是GFW的偵測試探。

當然GFW是個黑盒,除了當局,外人是無法準確知道裏面的規則,只能通過外部逆向工程reverse engineering猜測。

那現在要怎麼翻GFW呢?貓捉老鼠,道高一尺魔高一丈,最新的翻牆技術請參考:

Upsangel.com

IPSec 系屬VPN

IPSec(Internet Protocol Security)是一套安全協議,用於在 IP 層對數據進行加密和身份驗證,用於保護 IP 數據流,特別是在 VPN 連接中。在OSI(Open Systems Interconnection)模型IPSec的理論加密層在IP層(網路層Network Layer),比SSL的傳輸層要更底層,簡單但不完全準確的理解是IPSec是對這個IP的所有通訊、無論是UDP還是TCP、無論是哪個端口的所有通訊加密,而SSL的傳輸流是只對於使用到SSL的應用加密。例如FTP, HTTP協議就不存在加密(但是可以透過SSL VPN的模式把這些流量都打包進SSL VPN的隧道里)。

常見的IPSec加密模式的VPN協議包括:

- IPSec/L2TP

- IKEv2(主要在Microsoft生態系)

- 以及Cisco的IPSec

爲什麼IPSec VPN不是消費者主流?

看上去IPSec能提供更高的加密性,但是爲什麼不是現時大家用的VPN主流協議?小U認爲主要原因有:

IPSec部署困難、設備不互通

相比起OpenVPN和Wireguard,IPSec系的VPN設置起來並沒有那麼簡單,你可以參考下這位大神分享的“一鍵部署” IPSec伺服器的腳本Script,如果沒有這些Script要一行行來設置的難度:

另外就是設備端的兼容性,OpenVPN和Wireguard無論在Windows、Mac還是Android,無論x86還是arm架構都通行無阻,但是IPsec模式就可能要看適配的設備。

IPSec系的VPN更難翻牆?

IPSec系的VPN的端口不能修改(或者說修改會很麻煩、容易導致設備不兼容),所以只要一封端口Port,大部分一鍵拿來用IPSec的VPN都不能正常運作。

這讓IPSec不僅難以在GFW牆內無法生成,更是讓很多私人和商業網絡都能輕鬆封了這些VPN。所以IPSec系列的VPN更難翻牆。

小結:SSL/TLS和IPSec都很安全、但是抗封鎖能力弱

SSL/TLS 和 IPSec 都是網絡通信中的主要安全協議,它們提供了高度的加密和身份驗證機制,以保護數據免受不必要的竊聽和干擾。然而,儘管它們在安全性方面表現出色,但它們在抗封鎖方面存在挑戰。封鎖和干擾 VPN 通信已成為某些國家和組織的常見做法,尤其是在試圖限制或控制網絡訪問的地方。由於 SSL/TLS 和 IPSec 使用特定的端口和協議特徵,它們可能容易被識別和封鎖。此外,許多防火牆和網絡監控工具都可以識別這些協議的特征,從而進行干擾。

那麼過去10年,在GFW能識別SSL/TLS VPN後,國人是怎麼翻牆的?請容小U以後有時間再和大家「考古」。如果你是當下就有需要,請參考:

Upsangel.com