自從2022年底大陸GFW能識別TLS in TLS之後,翻牆工具的軍備競賽又再掀起升級換代潮。現在寫個翻牆的文章就像寫新聞稿那樣有時效性。本文分享我認爲現時最有效而且容易操作的3個新翻牆協議工具。

閱讀全文: 【再不看就失效了】2023年8月三個可用的翻牆工具和使用教程摘要節點

什麼翻牆工具失效了?

先別急揭曉現時什麼翻牆工具可行,我們先暸解一下GFW現在有什麼新技術,有哪些以前常用的翻牆已經失效,避免浪費時間。

基本確認已失效:

- 所有非中資的大VPN公司和VPN隧道以及他們使用的協議:WireGuard,OpenVPN,IKEv2等等

- “裸奔的”Shadowsocks、V2Ray系列(VMess,VLess等)。包括小U之前介紹過路由器刷固件架設SoftEther VPN Server翻墻、自設ShadowSocks VPN服務器

大機率已失效:

2022年及之前主流的翻牆技術是爲SOCK5代理的數據包再套上TLS加密,用@yuhan6665的話說是“把GFW按在地上摩擦”。但是如同文章一開頭所說,2022年底 GFW開始能識別TLS in TLS的特徵,導致一批主流的翻牆工具被破,包括:

- Trojan

- ShadowTLS

- VMess + TLS +Ngnix

爲什麼說大概率?因爲偵測TLS in TLS要花費不少GFW算力資源,按照現時的反饋並不是全網全IP都有執行。尤其在IPv6網段比較松,如果你”有幸“外網IP是IPv6,不妨試試這些可能還存活的。還有「中国的防火长城是如何检测和封锁完全加密流量的」論文提到到修改數據包特徵的改善,所以不能一刀切說所有TLS加密的方法(甚至沒有套TLS的原始方法)都100%已失效。

下文就立刻分享我認爲是2023年8月三大熱門的翻牆新技術。要說下文的三個翻牆是“新技術”其實有點不準確,例如Cloudflare Worker 的Zizifn在2020年12月就已經開始開源,Naive Proxy項目更是2018年就開始。只是經過了多年的琢磨進化,適逢GFW發功,讓這些技術更多被大家看到。

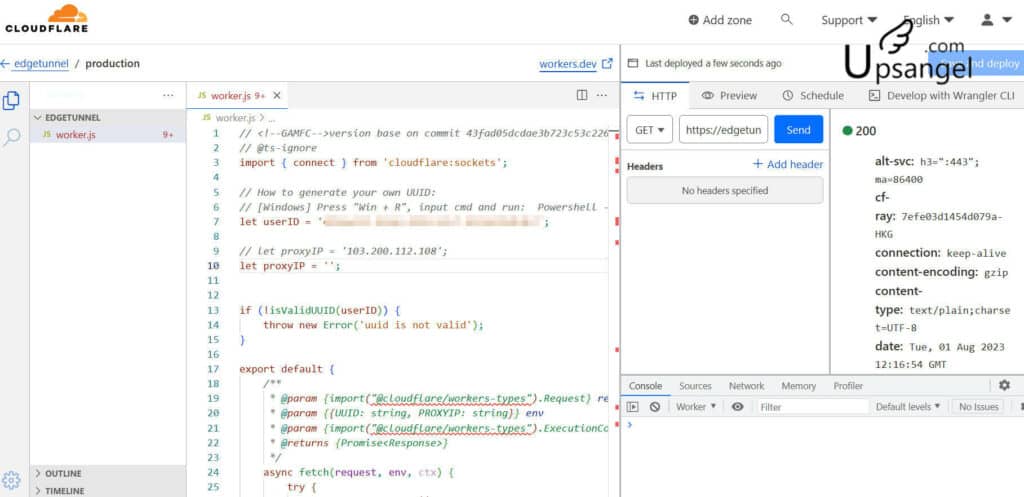

史上最簡單:Cloudflare Worker + VLess

小U前文已經詳細介紹了利用Cloudflare Worder打造VLESS翻牆代理,這可謂小U有史以來見過最輕量級、最簡單的翻牆代理設置方法。最需要技術含量的地方就是複製粘貼Cloudflare Workers的運行代碼:

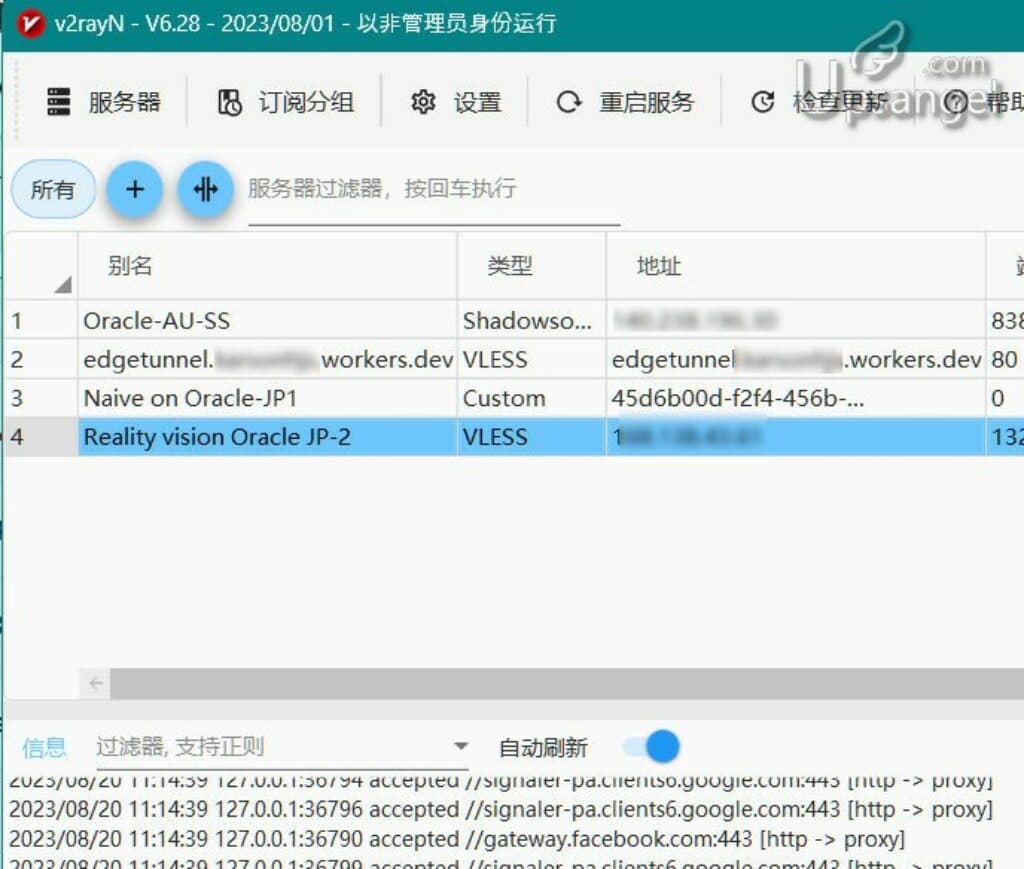

簡單概括 Cloudflare Worker + VLess 翻牆方法的優點和缺點:

Cloudflare Workers + VLess 服用建議

由於 Cloudflare Worker + VLess代理設置太簡單了,小U建議所有翻牆新手,尤其是現在還在香港、台灣等牆外的網友,先嘗試設定這種方式。比起買VPS、裝Linux、開端口、改防火牆的一系列自建翻牆server步驟,實在是簡單了一萬倍。具體架設方法可以參考這個YouTube:

但這麼簡單的翻牆方法,如果能100%成功,就不存在其他翻牆工具了。Cloudflare Workers + VLess 的弱點十分明顯,免費版的Cloudflare Worker只能處理有限的代碼,也不能套用加密,導致如果被主動嗅探是比較脆弱的。

爲什麼小U還這麼建議大家從這個起手?第一,文章一開始說到,GFW的規則不是唯一的,Cloudflare Worker + VLess 在某些網絡環境依然能用。第二,新手最怕是新手村打BOSS,入門太難導致勸退。CF Workers的這招能用最直觀、最易懂的方式讓新手獲得成功的快感,快速暸解爲什麼要一台伺服器,什麼是Proxy 轉發,V2Ray軟件怎麼用,手機上怎麼設置等等的基礎。

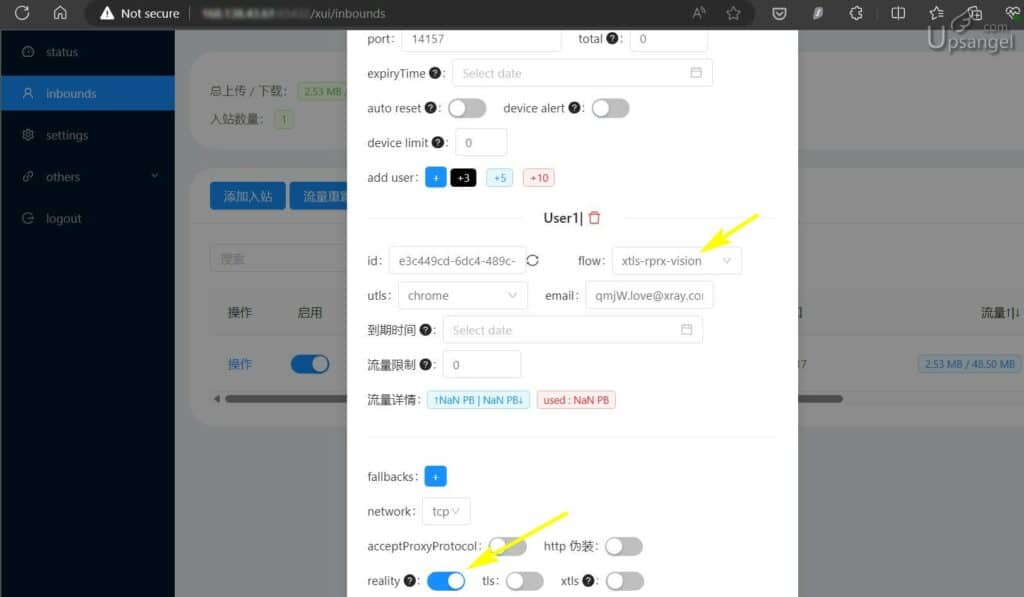

ProjectX的 XRay Reality加密和Vision”流控“

ProjectX (XRay) 是 ProjectV(V2Ray)的分支。小U一直喜歡用ProjectV的多一些因爲覺得他們更“正宗”,但是在對抗GFW TIT探測上,更爲“年輕”的ProjectX (XRay) 展現出讓人讚歎的創造力。從網上各路留言看,現時ProjectX開發的最新的Reality加密和Vision流控對抗GFW探測的成功率非常高。截取官方的介紹:

Reality 是 Xray 的原创黑科技。 Reality 比 TLS 的安全性更高, 配置方式也和 TLS 一致.Reality 是目前最安全的传输加密方案, 且外部看来流量类型和正常上网具有一致性。 启用 Reality 并且配置合适的 XTLS Vision 流控模式, 可以 达到数倍甚至十几倍的性能提升。

传输方式 | Project X (xtls.github.io)

而且Reality+Vision的部署十分簡單,利用一鍵安裝腳本可以快速安裝X-UI,然後在X-UI網頁版點幾下翻牆代理就ready了。無需自有域名、無需搞SSL證書,把易用性推上了新高度。

總結一下Reality加密和Vision”流控“的優缺點:

有興趣嘗試的可參考這幾個YouTube教程:

Reality和Vision技術介紹

到底Reality和Vision是什麼呢?小U還沒時間把RPRX的源代碼過一次,從網上資料來看,兩者的用途和區別如下:

- REALITY:減少不需要的TLS IN TLS的數據包數量;緩解TLS指紋特徵;通過”僞造證書“(或者俗稱的”偷證書“)的方法省去自有域名和申請SSL證書的麻煩,同時能規避GFW的探測,也實現利用”僞造證書“來握手,一石三鳥。

- Vision流控:REALITY雖然減少了TLS IN TLS的數據包但是不會是零,爲了減少TLS IN TLS的握手特徵就用到Vision的隨機填充(padding)。文中多次提到TLS的握手特徵,這在GFW探測OpenVPN等SSL/TLS系列VPN的年代已經被熟知,TLS握手存在固定的次數、數據包大小和時序特徵。而TLS in TLS長久被認爲是不能被探測的,直至2022年10月。

參考文章/討論:

- XTLS Vision, fixes TLS in TLS, to the star and beyond · XTLS/Xray-core · Discussion #1295 (github.com)

- 是否可以通过DNS解析记录来识别 REALITY · Issue #2230 · XTLS/Xray-core (github.com)

- 搭建最新的Vision和Reality防止VPS端口封禁 – mack-a (v2ray-agent.com)

站在Chrome的肩膀上? Naive Proxy

Naive Proxy和傳統的SOCKS Proxy設計理念不一樣,Naive對數據包的重打包和發送並不是通過”人手寫“的代碼實現(例如:你也能写个 Shadowsocks ),而是基於修改chromium 的內核,再配合Caddy服務器(Caddy – The Ultimate Server with Automatic HTTPS),讓翻牆流量看上去和用Chrome瀏覽器訪問Caddy上的HTTPS網站十分相似。

但是Naive需要有自有的域名,安裝方法也沒有網頁圖形界面,V2Ray客戶端的使用還有特別的步驟,爲什麼小U還是十分推薦Naive呢?因爲Naive的隱藏性實在很好,尤其是對於小U這種有網站在運營的站長來說,

還有,越是多人用的”一鍵腳本“,就越容易被人多搭沉船、槍打出頭鳥。例如上一版X-UI配置Reality的”一鍵腳本“是僞造Microsoft.com的證書,沒過兩週Microsoft.com就出措施把這個“漏洞”堵上了。小U對Reality的僞造證書還有一個大膽的猜想:GFW總有一天能拿着你的僞造證書,交給真實的擁有者驗證真僞,一招識別。

所以,網上已經有分享怎麼讓Naive和Reality共存在443端口。當然這就屬於進階高手級別,不在本文範圍了。

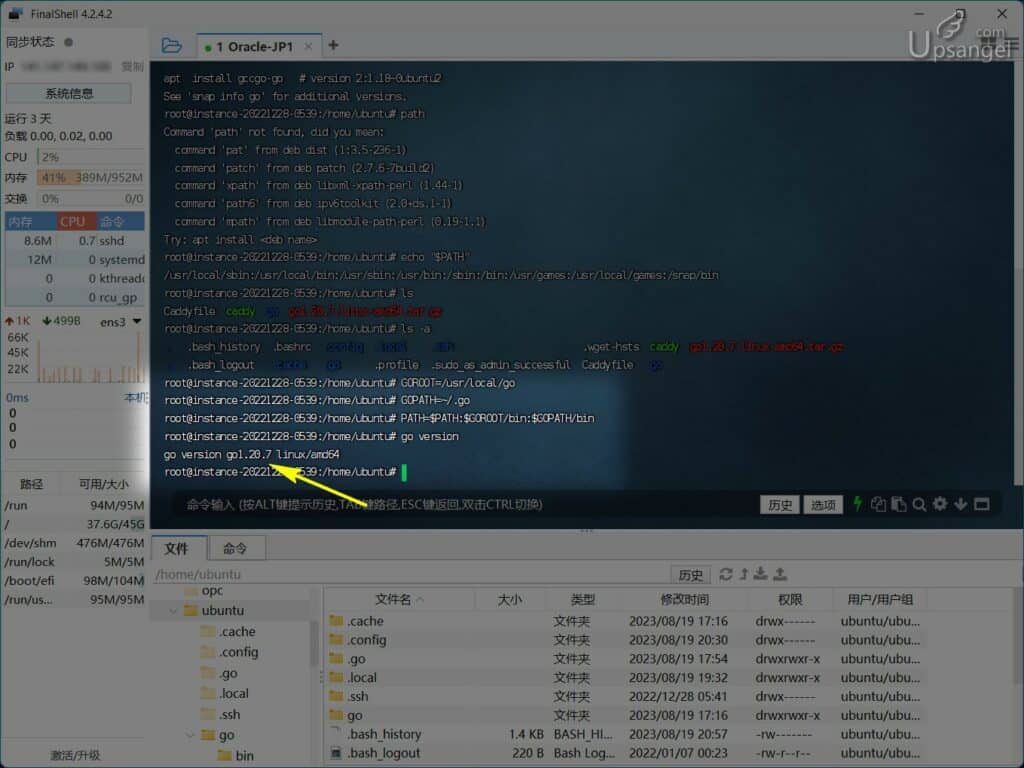

Naive安裝重點

最後分享一下Naive安裝過程中的技巧,由於Caddy是用Go寫的,安裝Caddy的時候需要用到Go來編譯,而Ubutun不知道爲什麼用apt get / upgrade都只能升級到1.17還是1.18的Go,而最新的Go已經是1.21,編譯Naive所需的Caddy需要起碼1.19。小U是安裝1.21的Go就能正常完成Caddy的安裝。參考這兩個帖子:

#刪除已安裝的golang

sudo apt-get purge golang*

#下載1.21版的Go

wget https://go.dev/dl/go1.21.0.linux-amd64.tar.gz

#解壓縮到/usr/local

tar -C /usr/local -xzf go1.11.4.linux-amd64.tar.gz

#設置PATH

mkdir ~/.go

GOROOT=/usr/local/go

GOPATH=~/.go

PATH=$PATH:$GOROOT/bin:$GOPATH/bin

#檢查Go版本

go version

志願者和開源的力量

借用@yuhan6665的話來做總結:

作为开发圈成员,可以毫不夸张的说,我们这群”破铜烂铁“的志愿者队伍,Shadowsocks,*ray,Trojan,Naive,Hystaria,Tuic,Sing,在此之前一直把审查者按在地上摩擦,还是花式的。TLS 代理战争才刚刚开始,审查者之所以要动用 AI 手段,恰恰从侧面证明了以前的审查方式,包括主动检测对于 TLS 代理都是无效的。而我们面对 AI 对手,必须要在细节层面做的更好。

XTLS Vision, fixes TLS in TLS, to the star and beyond · XTLS/Xray-core · Discussion #1295 (github.com)

本次介紹的三個項目都是在Github開源(怪不得GFW把Github都要封了),每個repo裏面的討論都感受到國內人士對翻牆的熱情、專業和付出。「这群”破铜烂铁“的志愿者队伍」 撐起了對抗GFW的歷史任務,一方面他們的成果讓小U感嘆敬佩,但另一方面,可悲這些出色的人才精力要浪費在對抗GFW上。

最後就如同文章一開始說的,現在寫”翻牆“文章就像寫新聞稿,一天不同一天。如果你有任何新的發現、報告、反饋,歡迎留言一起討論分享。謝謝!