758個NETGEAR路由器固件有漏洞、半年沒修好:受影響型號和黑客代碼分析

最近NETGEAR被爆出竟然有多達758個 致命的“零日漏洞(Zero-Day)” ,可以讓黑客攻擊網頁登入界面從而取得Router的完全控制權 竟然半年過去了 解決方法

本次NETGEAR漏洞涉及多達79款型號 ,其中28款是已經被“實測攻破” 。受漏洞影響的包括最熱門的NETGEAR路由器例如R6300、R7000、R7000P、R8000等等,如果你是NETGEAR路由器用家,請馬上確認一下是否“中招”。:

D6300, firmware version 1.0.0.90 and 1.0.0.102

DGN2200, firmware version 1.0.0.58

DGN2200M, firmware version 1.0.0.35 and 1.0.0.37

DGN2200v4, firmware version 1.0.0.102

R6250, firmware versions 1.0.4.36 and 1.0.1.84

R6300v2, firmware version 1.0.3.6CH, 1.0.3.8, and 1.0.4.32

R6400, firmware version 1.0.1.20, 1.0.1.36, and 1.0.1.44

R7000, firmware versions 9.88, 9.64, 9.60, 9.42, 9.34, 9.18, 9.14, 9.12, 9.10, 9.6, and 8.34

R8000 , firmware version 1.0.4.18, 1.0.4.46R8300, firmware version 1.0.2.128 and 1.0.2.130

R8500 , firmware version 1.0.0.28WGR614v9, firmware version 1.2.32NA

WGR614v10, firmware version 1.0.2.66NA

WGT624v4, firmware version 2.0.12NA and 2.0.13.2

WN3000RP, firmware versions 1.0.2.64 and 1.0.1.18

WNDR3300, firmware versions 1.0.45, 1.0.45NA, and 1.0.14NA

WNDR3400, firmware versions 1.0.0.52 and 1.0.0.38

WNDR3400v2, firmware versions 1.0.0.54 and 1.0.0.16

WNDR3400v3, firmware versions 1.0.1.24 and 1.0.0.38

WNDR3700v3, firmware versions 1.0.0.42, 1.0.0.38, and 1.0.0.18

WNDR4000, firmware versions 1.0.2.10, 1.0.2.4, and 1.0.0.82

WNDR4500v2 , firmware versions 1.0.0.60 and 1.0.0.72WNR1000v3, firmware version 1.0.2.72

WNR2000v2, firmware versions 1.2.0.8, 1.2.0.4NA, and 1.0.0.40

WNR3500, firmware version 1.0.36NA

WNR3500L, firmware versions 1.2.2.48NA, 1.2.2.44NA, and 1.0.2.50

WNR3500Lv2, firmware version 1.2.0.56

WNR834Bv2, firmware version 2.1.13NA

AC1450

D6220

D6400

D7000v2

D8500

DC112A

DGND3700

EX3700

EX3800

EX3920

EX6000

EX6100

EX6120

EX6130

EX6150

EX6200

EX6920

EX7000

LG2200D

MBM621

MBR624GU

MBR1200

MBR1515

MBR1516

MBRN3000

MVBR1210C

R4500

R6200

R6200v2

R6300

R6400v2

R6700

R6700v3

R6900

R6900P

R7000P

R7100LG

R7300

R7850

R7900

RS400

WGR614v8

WN2500RP

WN2500RPv2

WN3100RP

WN3500RP

WNCE3001

WNDR3300v2

WNDR4500

WNR3500v2

XR300

雖然網上流傳的是以上79款型號,但可能會有更多沒有列出。因為這個列表是黑客分析並找到了758個NETGEAR有漏洞的固件而反推出來的。下面解釋黑客是怎麼找出這758個有重大漏洞的固件。

在大力宣傳家居安保系統(NETGEAR Arlo)的路由器廠商,竟然如此的不重視網路設備的安全?更讓人不解的是,本次漏洞已經在本年初,被兩組黑客/安保公司分別發現,並且都匯報了給NETGEAR但是都沒有得到重視,時隔半年了漏洞依舊 。發現本次漏洞的群體是:

來自越南”Vietnam Posts and Telecommunications Group”的研究員“d4rkn3ss ”,漏洞發現發佈在One on the Zero Day Initiative (ZDI)

來自網路安全公司GRIMM的”Adam Nichols “,漏洞發現發佈在他的BLOG 、漏洞測試(利用)工具發佈在GitHub

看到NETGEAR的無動於衷,兩位黑客坐不住了,終於把漏洞詳情公開,由媒體大量曝光

結果證明,媒體和輿論的壓力是有效的 本月18號 (2020年6月)首次揭發NETGEAR漏洞事件後,19號就回應了R6400V2和R6700V3修復了漏洞。哇,媒體曝光你就一天修復完畢,不曝光你就半年都搞不掂?呵呵

本次黑進路由器是發現了Router的httpd server的漏洞,也就是路由器產生登錄頁面的迷你網頁伺服器存在不嚴謹的安全設計。ZDNET的事件報道 稱黑客公佈的漏洞細節中解釋到:

… the server doesn’t properly validate user input, doesn’t use “stack cookies Position-independent Executable (PIE) malicious HTTP requests

這是什麼意思呢?喜歡黑客的讀者如果有興趣,請移步黑客公佈細節的原文 。小U的三腳貓功夫嘗試梳理(如有黑客高手可以幫忙翻譯無任歡迎):

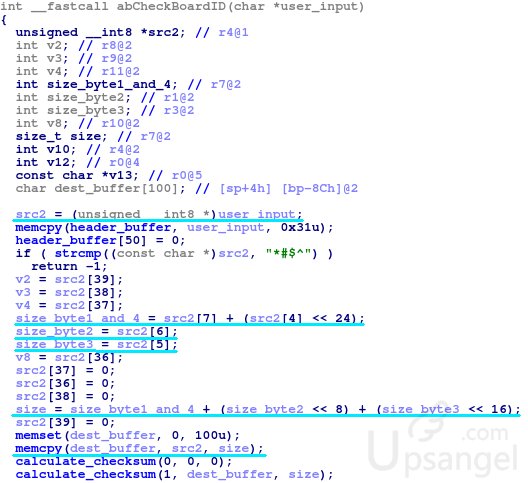

黑客首先是發現了NETGEAR R7000路由器中,用於生成登錄管理界面的httpd插件 abCheckBoardID 的功能,這個功能是大家更新路由器固件時候,固件會先檢查路由器的主板型號,判斷是否相容的固件,從而決定是否允許刷入。然而黑客們發現裡面的user input地方可以做文章。因為src2是由用戶提交,而這數值會再被轉化到size_byte和套用進memcpy,所以就能以此作為入侵起點:

黑客笑稱缺乏Stack Cookies保護的漏洞是1996年的“陳年漏洞”

在大多數現代軟件中,此漏洞(沒有Stack Cookie保護)無法利用。現代軟件通常包含會阻止被利用的Stack Cookie。但是,R7000卻存在Stack Cookie漏洞。實際上,在所有共享通用代碼庫的Netgear產品中,只有D8500固件版本1.0.3.29和R6300v2固件版本1.0.4.12-1.0.4.20使用Stack Cookie。但是,D8500和R6300v2的更高版本卻又停止使用Stack Cookie,從而使此漏洞再次被利用。Adam@GRIMM 小U翻譯

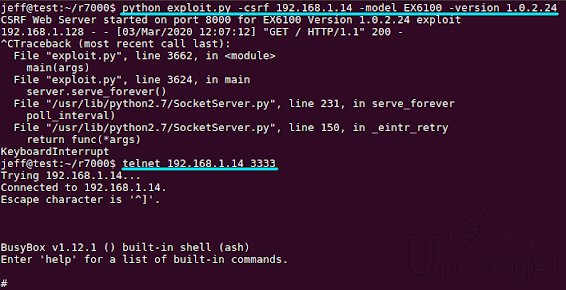

黑客用Python編制了入侵程序,成功的用TELNET無需密碼 網頁加插

最後黑客編寫了一個“自動化入侵”程式,其實是分析有多少個固件存在同樣的漏洞。不看不知道,一看嚇一跳,竟然發現NETGEAR的758個固件存在這個漏洞 可能還有更多

NETGEAR反應之慢實在令人不解,作為NETGEAR Router用家的你,可以如何自保:

第一、密切關心NETGEAR官網、固件有沒有更新。如果沒有,請繼續

第二、確保“遠程管理Router功能”是關閉的

第三、在手機、電腦使用加密VPN連線

相關文章:平價VPN值得買嗎?如何選擇”慳錢與安全”兼得的VPN

好了本文就寫到這裡,事實上小U更聯想到,NETGEAR力推的家居監視系統Arlo是否也存在相似的問題,如果是監控頭保安有問題,那就等於每天24小時變“直播LIVE”,諗起都驚。有Reverse Engineering的高手可以分析一下Arlo的安全性嗎?歡迎你留言交流你的想法或疑問哦~

小U今年開立了網路安全專區,專門分享Internet Security 的相關資訊 (因為華語地區好像很少),如果你也想密切關注你的網路安全 被人魚肉 小U的Facebook ,或者用Email訂閱(下面的登記按鈕),就能準時收到Upsangel.com網路安全專區的最新資訊。如果你有興趣一起分享這方面的內容,Upsangel.com無任歡迎各位參與投稿、討論、建議TOPIC、提供內幕等等等等。

喺你度買R6250個list度冇,再睇firmware係1.0.4.12,咁唔update住喇😂

建議可以多留意官網更新。也可以search “netgear+型號+hotfix”睇睇有冇最新update,thx

如果刷左merlin係咪又唔受應響呢?

是的就唔會受本次原廠固件的漏洞影響,但如果merlin有漏洞就會受merlin漏洞影響