小U前文寫到了訪客LAN的教學 – 用OpenWRT劃分出訪客Guest LAN、隔離外網伺服器的兩種方法(不是無線訪客WIFI),才有客人問我訪客WIFI怎麼設定。我才驚覺自己覺得訪客WIFI已經有很多教學了,所以忽略了。上網看了下各種教學參差不齊,所以就着手也寫了一個自認爲是最安全的OpenWRT 訪客WIFI 設定教學。

如果你還沒有OpenWRT路由器,不妨考慮這部可以跑滿1Gbps的WIFI6 Ups-WR30U 開源路由器:

摘要節點

訪客WIFI 設定思路

Openwrt的「訪客區域」是利用防火牆 Firewall Zone 來劃分,設定訪客WIFI的思路是:

- 創建一個新的SSID WIFI接入點

- 把這個Guest OpenWRT 綁定到一個新的Interfaces

- 把 Interfaces 指定一個新的防火牆 Firewall Zone

- 爲防火牆 設定隔離和上網設定

OpenWRT 訪客WIFI 設定詳細步驟

訪客WIFI接入點創建

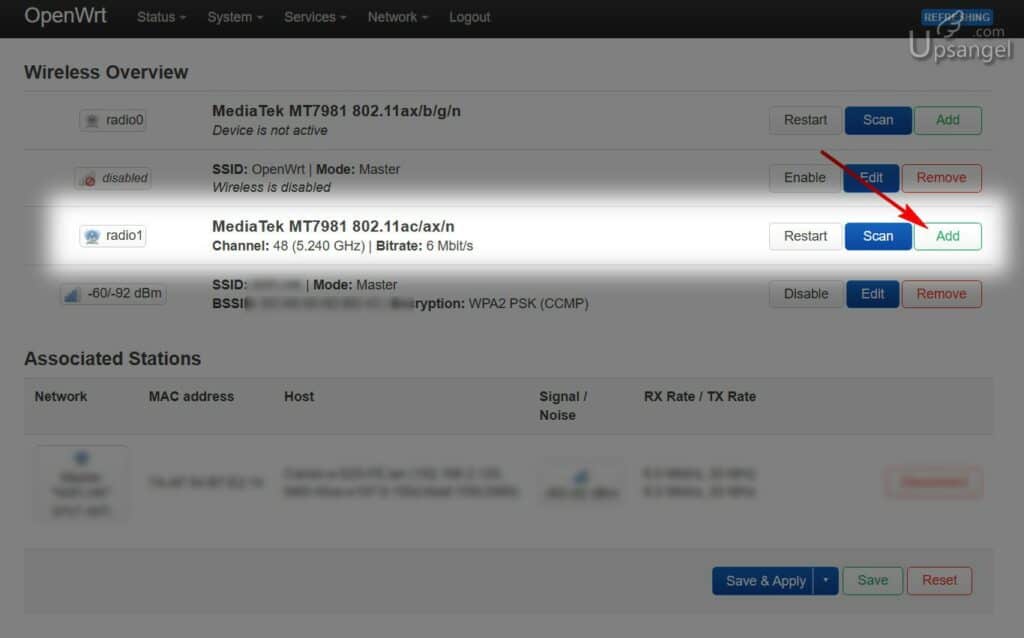

在WIFI控制面板中,radio1一行是5Ghz WIFI,選擇Add可以新建一個

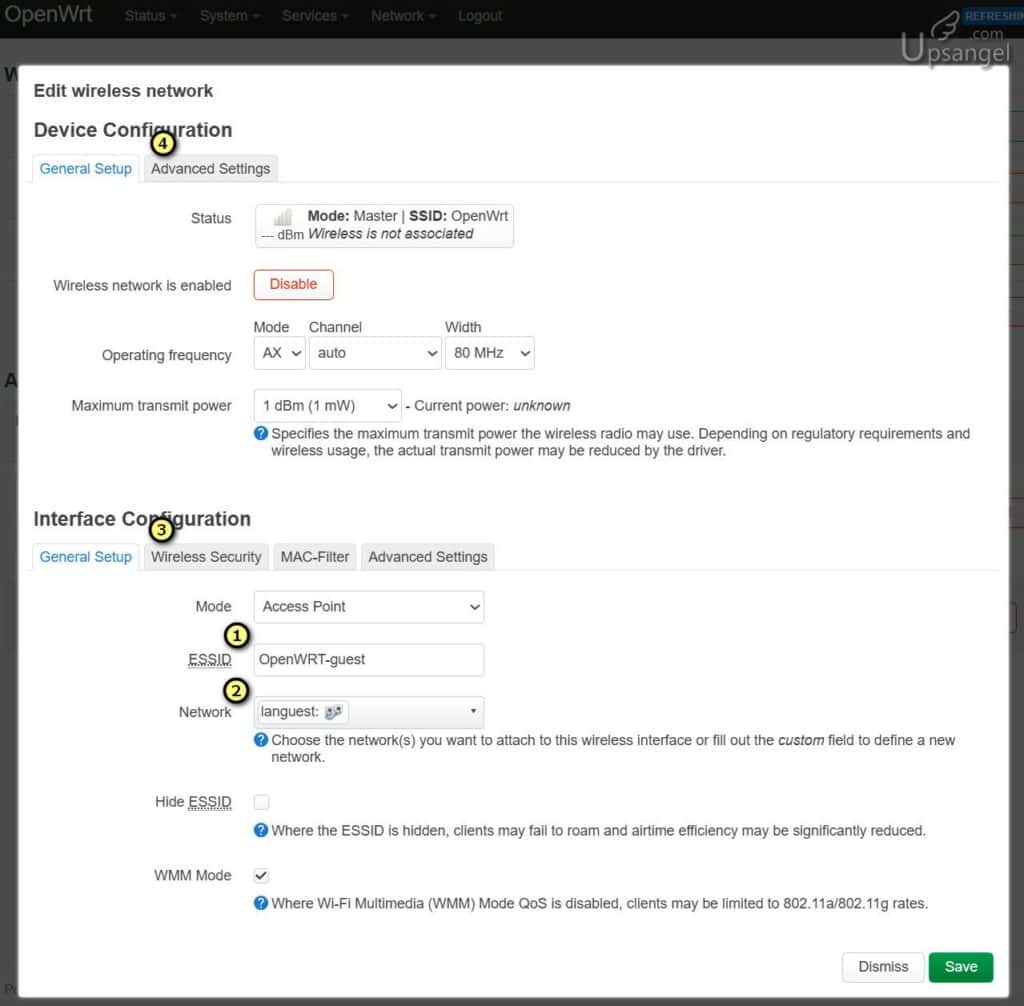

新建的WIFI選項中有四個地方需要設定:

- ESSID: 設定訪客WIFI的名稱

- Network:綁定的訪客Interfaces,如果還沒有的話,請按照下圖創建一個languest

- Wireless Security:設定WIFI加密和密碼

- Advance Settings:設定WIFI 的國家區域,避免頻段問題

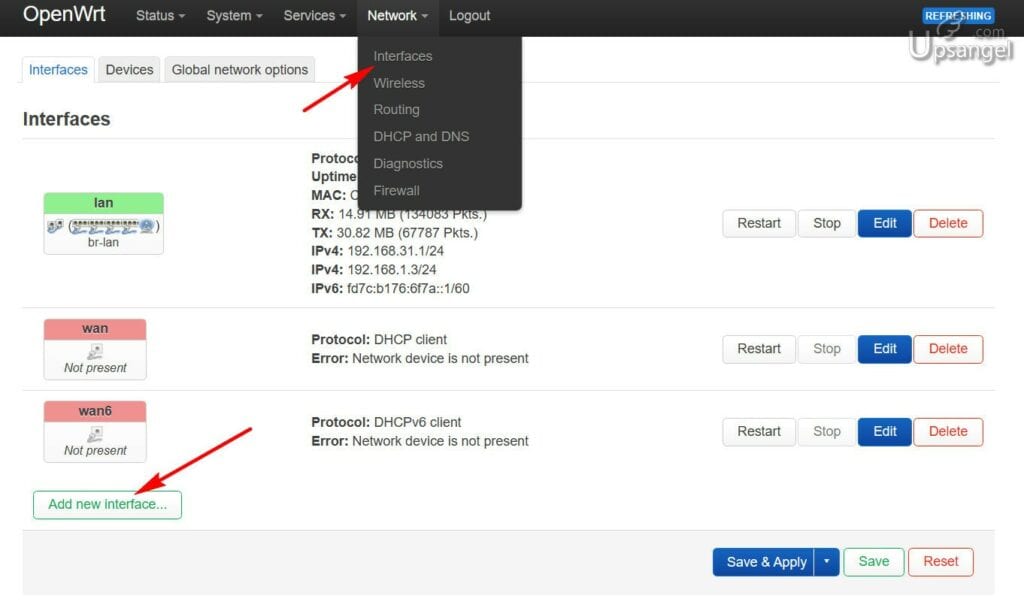

訪客Interface的創建

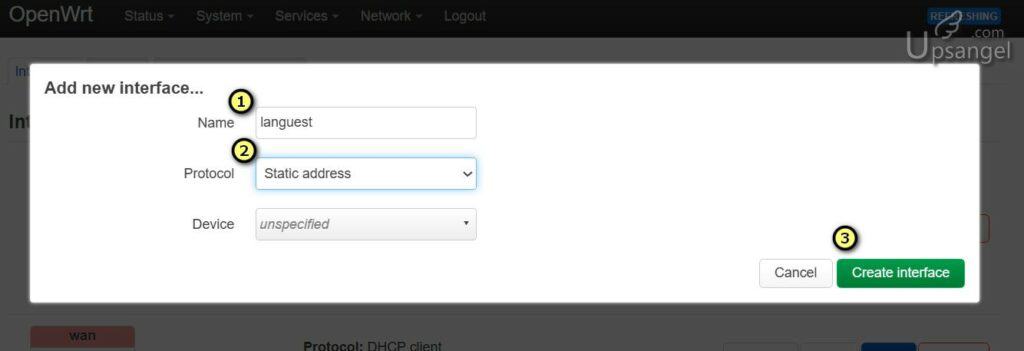

在 Network -> Wireless 中,選擇 Add new interface...

然後設定新 Interface 的名稱叫 languest, Protocol 選擇 Static address 靜態地址, Device那裏選擇你剛才新建的WIFI名稱(如果你是先創建Interface的就留空,然後在創建訪客WIFI名稱時候綁定這個Interface,總之,要把訪客WIFI和訪客Interface綁在一齊):

訪客WIFI的防火牆規則設定

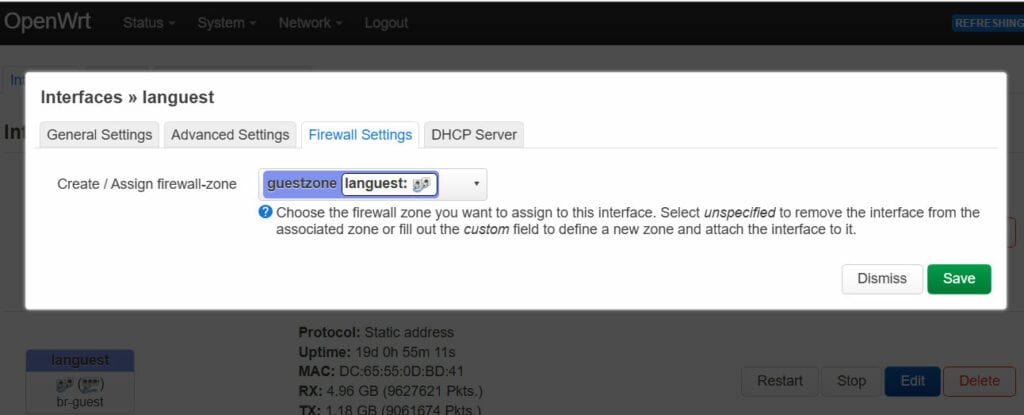

至此,你應該已經有了一個轉爲訪客的WIFI和訪客的Interface,我們下一步就要給他指定的「防火牆zone」。修改 languest 的設定,去 Firewall Settings 頁面,輸入一個防火牆zone名稱例如「guestzone」:

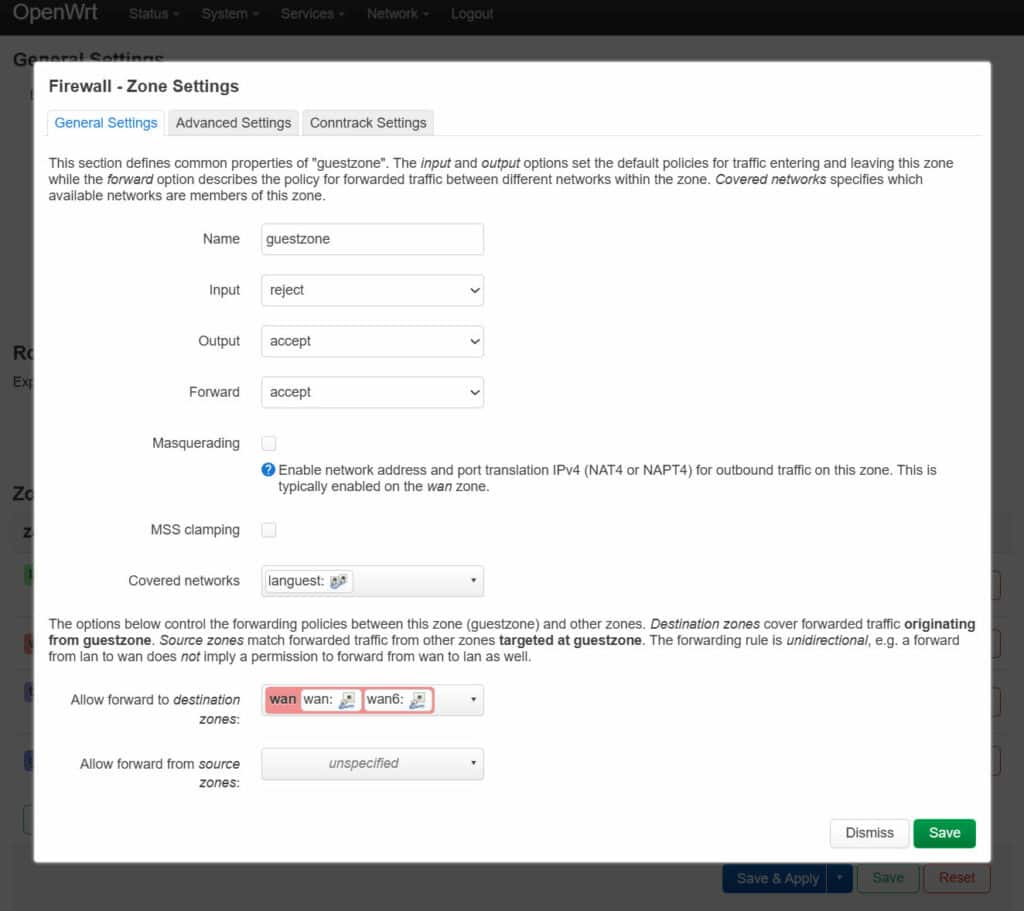

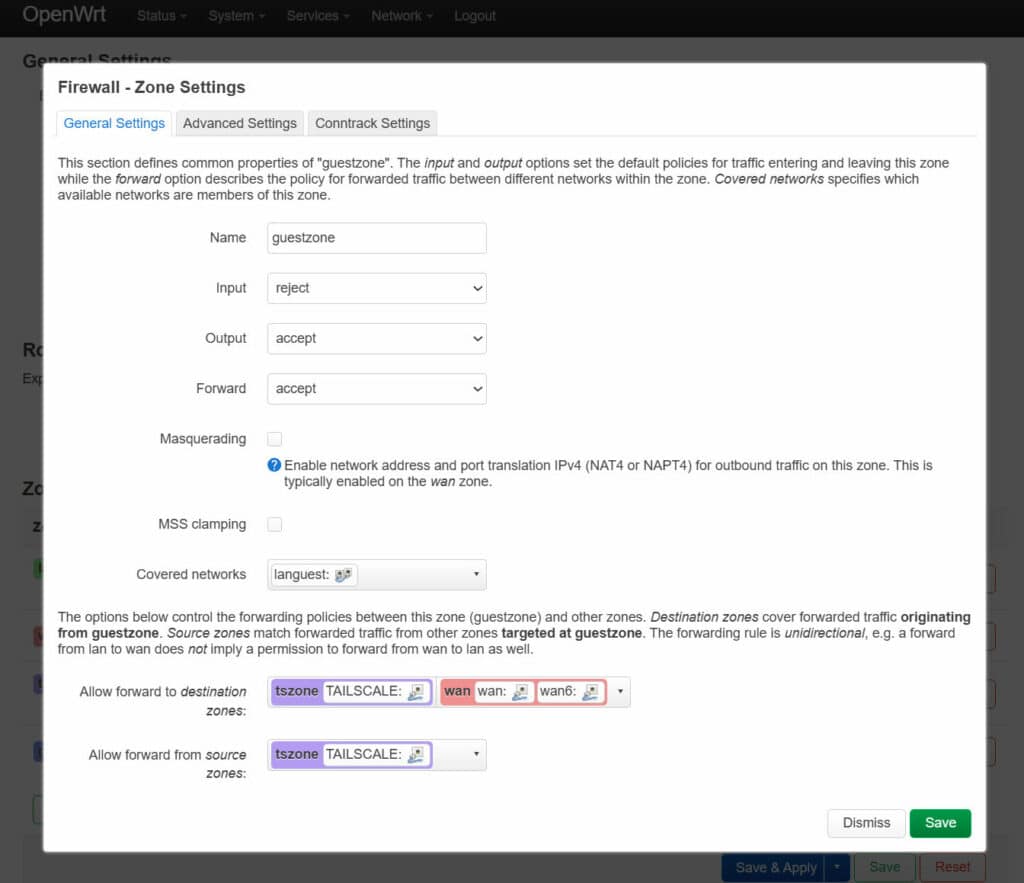

然後到 Network – Firewall 頁面設定 guestzone 的規則:

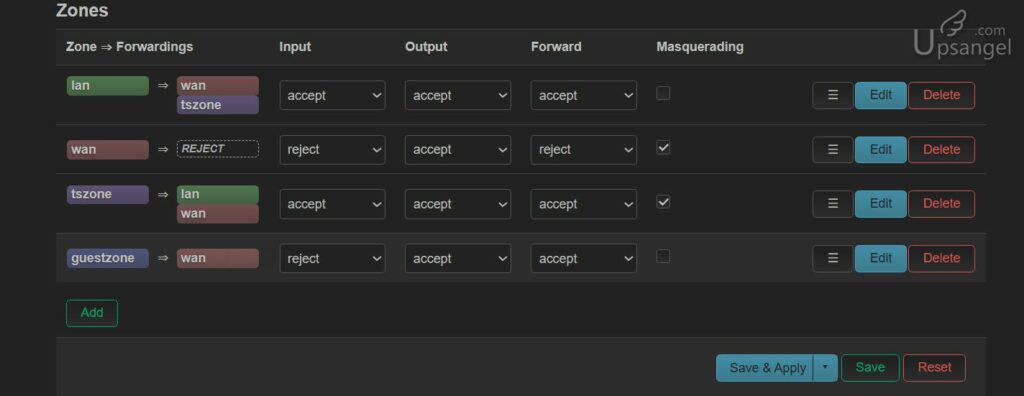

設置完大約是這樣:

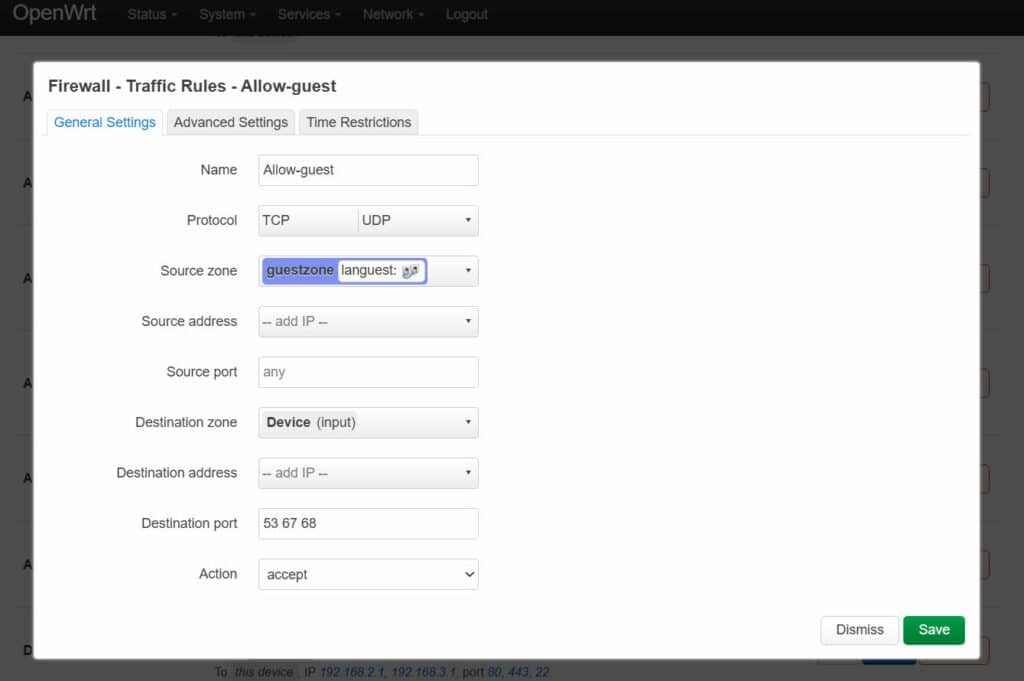

然後我們需要允許 guestzone 從 路由器 拿 DHCP 和 DNS,所以我們去Traffic Rule那裡創建一個 Allow-guest的規則,讓 訪客可以連上DHCP和DNS:

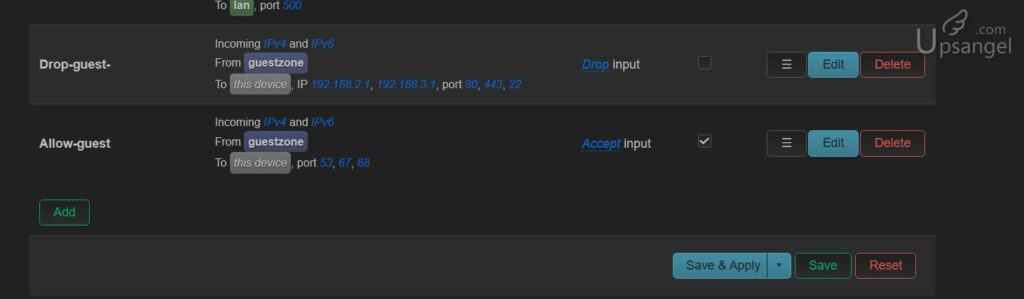

設置完可以看到這條放行規則:

重啓一下路由器或者到 Startup 那裡重啓 Firewall,就能讓 Firewall 規則生效了。

測試OpenWRT的訪客WIFI

到這裡,所有設定已經完成。你可以試試連線 OpenWRT-Guest ,看看能夠正常上網,然後打 192.168.0.1,看看是否返回空白頁面、實現隔離。

TailScale 等VPN Tunnel配合訪客WIFI的設定

如果你在OpenWRT路由器上安裝了TailScale、Wireguard、OpenVPN等VPN隧道。你可以自由配置是否允許訪客使用VPN,甚至是單獨把VPN分配給訪客使用。

不得不說OpenWRT要設定一個訪客WIFI手續還真不少,不過設定的靈活性真的高,例如配合上文 用OpenWRT劃分出訪客Guest LAN、隔離外網伺服器的兩種方法(不是無線訪客WIFI)就能輕鬆隔離出有線網路的「訪客LAN」。 而且從中可以學到不少網路安全的概念,和專業級路由器的差別不大,應該說是最低成本“體驗”網路工程師要做的事吧。

小U要不要把「訪客WIFI」預裝到Ups-WR30U上呢?值得考慮。

本文是小U的「玩開源、從OpenWRT開始」系列文章的其中一篇。自從Ups-WR30U開源路由器得到大家的熱烈支持,小U也收到了客戶的各種使用OpenWRT的問題查詢,順勢就着手把大家會遇到的,想要用的,都集結成這個系列的文章,希望讓各位從OpenWRT體驗和玩樂開源系統。不需要靠AI,你就能讓路由器變得更”聰明“!

- OpenWRT路由器WiFi名、密碼、速度的設定教學

- OpenWRT使用TailScale VPN教學

- 擋廣告神器「AdguardHome」在OpenWRT上使用方法教學

- 用OpenWRT劃分出訪客Guest LAN、隔離外網伺服器的兩種方法(不是無線訪客WIFI)

- OpenWRT防火牆:限制IP訪問Internet的最佳設置方法(無需打命令行)

- 一鍵連回家里內網:OpenWRT上部署Wireguard VPN服務器的三個要點、減少折騰時間

如果你還未有OpenWRT路由器,不妨從 Ups-WR30U 上手吧: